Sadržaj

Malware

Sažetak

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>U seminaru je sažeta povijest i razvoj malware programa. Opisani su načini na koje malware prodire u računalni sustav. Socijalni inženjering je jedna od najpopularnijih metoda prodora malwarea u sustav. Osim toga postoje i implementacijske tehnike koje se koriste za nanošenje štete. Klasifikacija malware programa prema Kaspersky Lab je jedna od najrasprostranjenijih u industriji. Ona dijeli takve programe na viruse, crve, Trojance, Suspicious packere i zlonamjerne alate. Za borbu protiv zlonamjernih programa potrebni su antivirusni programi. Ukratko su opisane metode koje antivirusni programi koriste za detekciju malwarea.</font>

<font 14px/inherit;;inherit;;inherit>Ključne riječi: malware, Trojanac, crvi, virusi, anti-malware programi, socijalni inženjering</font>

Uvod

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Pojam malware dolazi od engleskih riječi malicious i software što u doslovnom prijevodu znači „zloćudni“ ili „zlonamjerni“ softver. Kao što sam naziv govori malware je softver koji radi štetu korisniku računala. Pojava malwarea javlja se od samih početaka računalstva i danas su prijetnja svim vrstama računalnih sustava. Malware su programi koji se pokreću na računalnom sustavu bez stvarnog pristanka korisnika i imaju neku vrstu nepoželjnog učinka, kao što su krađa ili oštećenje podataka, omogućavanje neovlaštenog udaljenog pristupa na računalo, prikazivanje reklamnih poruka, sudjelovanje u napadima na druga računala putem mreže, i drugo. Postoji više vrsta zloćudnih programa koji se mogu podijeliti u dvije skupine. Prema načinu širenja dijele se na: računalni Virusi, Crvi, Trojanci. Prema načinu djelovanja i cilju možemo ih podijeliti na: Spyware, Adware, Keylogger i drugi. S obzirom na veliku raznolikost i veliku mogućnost da se računalo zarazi nekim od navedenih programa potrebni su programi koji brane računala od napada. Takvi programi se nazivaju antivirusni programi i često se koriste u kombinaciji s drugim metodama zaštite.</font>

Povijest malwarea

<font 14px/Verdana,Geneva,sans-serif;;inherit;;white>Od kad postoji računalo, postoji i ideja o korištenju zlonamjernih programa te se razvojem računalnih sustava razvijaju sve naprednije vrste programa koji će naštetiti računalu. Prvi dokumentirani virus se pojavio ranih 70-ih pod nazivom „Creeper Worm“. To je bio eksperimentalni samoreplicirajući program koji je dobio pristup putem ARPANET-a i kopirao se u udaljene sustave gdje prikazivao poruku: „I’m the creeper, catch me if you can!“. Izraz „virus“ uveden je tek sredinom 80-ih. Fred Cohen, koji se često smatra ocem računalnog virusa, je u svom doktoratu definirao „virus“ kao program koji može zaraziti druge programe modificirajući ih tako da uključuju evoluiranu verziju sebe. Rani zlonamjerni softveri bili su primitivni. Širili su se izvan mreže disketama koje su ljudi prenosili s računala na računalo. Umrežavanjem i razvojem Interneta, zlonamjerni programi su se prilagođavali novim sustavima komunikacije. Između 2000. i 2010. broj malwarea je značajno porastao, kako po broju, tako i po brzini širenja zaraze. Početkom tisućljeća javljaju se Internet i e-mail crvi koji su punili naslovnice medija diljem svijeta. Nešto kasnije se povećava broj malware alata, uključujući i Sony rootkit, koji je imao veliku ulogu u stvaranju modernih zlonamjernih programa. U tom razdoblju i raste popularnost crimewarea koji su usmjereni posebno na web stranice te ubacivanje putem SQL-a postaje vodeća prijetnja. Nakon 2010. godine korištenje malwarea postaje dio organiziranog kriminala koji nastoji doprijeti do strogo čuvanih podataka vezanih uz vojsku, političke institucije i slično. Neki od primjera su Stuxnet Worm za kojeg se smatra da je bio dizajniran kako bio napao iranski nuklearni program utječući tako na hardver i softver samog nuklearnog programa. Zeus Trojan koji je pušten u javnost 2011. godine s namjernom da krade podatke o bankovnim računima, te WannaCry Ransomware koji je uzimao podatke o ljudima iz baze podataka računalnih sustava u Rusiji, Kini, Velikoj Britaniji i SAD-u, tražeći od njih plaćanje otkupnine ili u suprotnom bi to značilo gubitak svega. Ovaj virus je zahvatio najmanje 150 zemalja, uključujući bolnice, banke, telekomunikacijske sustave i mnoge druge industrije. S obzirom na to da tehnologija sve više napreduje, jednako raste i broj zloćudnih programa koji mogu utjecati na sve sustave koji koriste mikroprocesore. Iako se industrija kibernetičke sigurnosti uspješno bori protiv napada takvih programa, uvijek postoje propusti koji mogu utjecati na sigurnost podataka.</font>

Kako malware ulazi u sustave

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Cilj svih malware programa jest njihovo širenje na što je više moguće računala. To se postiže na dva načina: socijalnim inženjeringom i inficiranjem sustava bez korisnikova znanja. Ove metode se često koriste istovremeno i uključuju postupke za zaobilaženje antivirusnih programa u što većoj mjeri.</font>

Socijalni inženjering

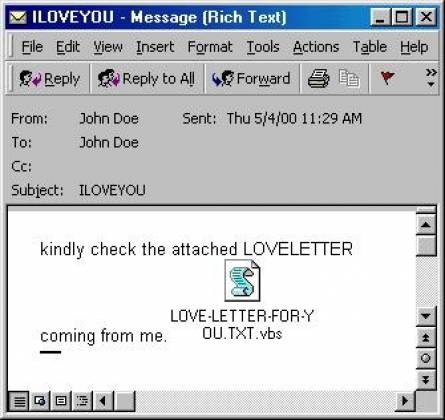

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Tehnike socijalnog inženjerstva namamljuju korisnika da pokrene zaraženu datoteku ili otvori vezu do zaražene web stranice na pravi način. Ovu vrstu koriste brojni crvi i druge vrste zlonamjernih softvera. Zadatak hakera je da privuku pažnju neopreznih korisnika na vezu ili do same zaražene datoteke i natjeraju korisnika da klikne. Primjer crva je LoveLetter, koji je prema računalnoj ekonomiji bio jedan od najrazornijih u pogledu financijske štete koju je nanio. Veze do zaraženih web lokacija i datoteka skrivenih unutar emaila postale su vrlo popularne u zadnje vrijeme, a potencijalne žrtve primaju poruke poslane putem elektroničke pošte, ICQ-a i drugih IM sustava ili povremeno putem internetskih chatrooma. Mobilni virusi su obično isporučeni putem SMS poruka koje sadrže zanimljive tekstove koje tjeraju korisnike da klikne na vezu. Ova metoda prodora sustava je najučinkovitija jer omogućava zlonamjernom softveru da zaobiđe antivirusne filtre poslužitelja elektroničke pošte.

P2P mreže se također često koriste tako da Crv ili Trojanac koji se nalazi na mreži ima naziv takav da privuče pažnju, npr. Microsoft CD Key Generator.exe, AIM & AOL Password Hacker.exe i slično. Korisnici nailazeći na takva imena, preuzimaju datoteke i pokreću ih na računalu.

Jedan primjer je gdje je nepoznati ruski prevarant pokušao je nešto neobično još u razdoblju 2005-2006. Trojanac je poslan na neke adrese preuzeto sa stranice job.ru, koja se specijalizirala za zapošljavanje. Neki ljudi koji su postavili svoje životopise na ovom mjestu dobili su “ponude za posao” koje uključuju Trojanca. Zanimljivo je da je napad uglavnom ciljao korporativne adrese e-pošte. Najvjerojatnije su cyber-kriminalci znali da osoblje koje je primilo Trojance neće htjeti reći svojim poslodavcima da su ga pokupili dok surfaju za alternativnim zapošljavanjem, i bili su u pravu - stručnjacima Kaspersky Lab trebalo je više od pola godine da otkriju kako je ovaj Trojanac prodro u računala korisnika.</font>

Implementacijske tehnike

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Hakeri mogu koristiti tehnike uvođenja zlonamjernih programa u sustav iskorištavanjem ranjivosti u sigurnosnim funkcijama operativnog sustava i softvera. Ranjivosti omogućuju malwareima prodor na računala žrtve i pokretanje na istom. Ranjivost se može gledati kao greška u kodu ili logici rada različitih programa. Te greške je teško izbjeći zbog široke funkcionalnosti operativnih sustava i aplikacija. Implementacija malwarea putem web stranica postala je jedna od najpopularnijih tehnika zaraze. Tehnika se zasnuje činjenici o ranjivosti Internet preglednika. Zaražene datoteke i programske skripte pozicioniraju se na web stranice te kada korisnik uđe na zaraženu stranicu, program preuzima zaražene datoteke na korisničko računalo preko Interneta i pokreće ih. Da bi se zarazio što veći broj računala, potrebno je što veće iskušenje samih korisnika da posjete web stranicu. To se može postići, na primjer, slanjem neželjene poruke koja sadrži adresu zaražene stranice. Postoje i manji Trojanci koji su dizajnirani za preuzimanje i pokretanje većih. Oni ulaze u računalo preko ranjivosti sustava i nakon toga preuzimaju i instaliraju druge zlonamjerne komponente s Interneta. Takvi Trojanci često mijenjaju postavke preglednika u najmanje sigurne da bi otvorili put nekim većim Trojancima.</font>

Klasifikacija malware programa

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Pojavom prvog antivirusnog programa pojavila se potreba za klasifikacijom otkrivenih objekata. Unatoč činjenici da je virusa u to vrijeme bilo malo i daleko, još uvijek ih je trebalo razlikovati. Prve pokušaje reguliranja postupka klasifikacije poduzeo je početkom 1990-ih savez antivirusnih stručnjaka CARO (Computer AntiVirus Researcher’s Organization). Savez je stvorio shemu imenovanja zlonamjernog softvera CARO, koja se neko vrijeme koristila kao industrijski standard. Sustav klasifikacije koji koristi Kaspersky Lab jedan je od najrasprostranjenijih u industriji i koristi se kao osnova za klasifikacije od strane mnogih drugih proizvođača antivirusa. Klasifikacija tvrtke Kaspersky Lab trenutno uključuje niz zlonamjernih ili potencijalno neželjenih objekata koje je otkrio Kaspersky Anti-Virus i razlikuje objekte prema njihovoj aktivnosti na računalima korisnika. Otkriveni objekti podijeljeni su u sljedeće klase: Malware, AdWare, RiskWare i PornWare. Klasa malwarea uključuje i potklase: Virusi i Crvi, Trojanci, Suspicious Packers i zlonamjerni alati (Malicious Tools).</font>

Virusi i Crvi

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Virusi i Crvi su zlonamjerni programi koji se samostalno kopiraju na računalima ili preko računalnih mreža bez korisnikovog znanja. Svaka replika takvih programa može se samostalno umnožavati. Glavna karakteristika, koja određuje radi li se o virusima i crvima, je način na koji zlonamjerni program širi svoje kopije putem lokalnih ili mrežnih resursa. Najpoznatiji crvi šire se kao datoteke poslane u privicima elektroničke pošte, putem veze na web ili FTP protokolom, P2P mreža za razmjenu datoteka i slično. Neki crvi se šire kao mrežni paketi koji direktno prodiru u memoriju računala i tamo aktiviraju programski kod. Crvi koriste tehnike socijalnog inženjeringa te tehnike koje iskorištavaju pogreške u konfiguraciji mreže i ranjivosti operacijskih sustava.

Virusi se mogu podijeliti u skladu s metodom koja se koristi za zarazu računala ( file virusi, boot sector virusi, makro virusi, skriptni virusi).

Ova subklasa zlonamjernih programa uključuje sljedeća ponašanja: email-Worm, Im-Worm, IRC- Worm, Net- Worm, P2P- Worm, Virus, Worm.</font>

Trojanci

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Ovi zlonamjerni programi izvršavaju radnje koje korisnik nije dopustio: brišu, blokiraju, mijenjaju ili kopiraju podatke i narušavaju rad računala ili računalne mreže. Za razliku od virusa i crva, Trojanci nisu u mogućnosti samostalno napraviti vlastitu kopiju. Trojanci se razvrstavaju prema vrsti radnje koje vrše na zaraženom računalu. Za primjer ćemo pokazati ponašanje Backdoora, Rootkita, Trojan-Ransoma. Uz ove primjere postoji još niz drugih Trojanaca koji se razlikuju prema njihovom ponašanju.

Jedna vrsta od najopasnijih Trojanaca je Backdoor koji omogućuju njegovom autoru daljinsko upravljanje računalom žrtve. Za razliku od legalnih alata za daljinsko upravljanje, Backdoor se instaliraju i pokreću nevidljivo, bez pristanka ili znanja korisnika. Kada je jednom instaliran, on može biti upućen u slanje, primanje, izvršavanje i brisanje datoteka, prikupljanje povjerljivih podataka s računala i još mnogo toga.

Rootkit je program ili kolekcija softverskih alata programiranih za skrivanje određenih objekata ili aktivnosti u sustavu ( u pravilu skrivanje registarskih ključeva za pokretanje zlonamjernih objekata, kao i datoteke, mape, procese u memoriji zaraženih računala). Sam Rootkit ne uzrokuje izravnu štetu računalu već se koristi zajedno s drugim zlonamjernim softverom kako bi se spriječilo otkrivanje.

Trojan-Ransom mijenja podatke na žrtvinom računalu tako da ih žrtva više ne može upotrijebiti i sprečava ispravno pokretanje računala. Da bi se računalo oslobodilo takvih radnji, hakeri traže zahtjev za otkup, odnosno novac.</font>

Suspicious packer

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Zlonamjerni programi se često komprimiraju koristeći razne metode u kombinaciji s enkripcijom datoteka kako bi se spriječila njihova detekcija pomoću antivirusnih programa metodama reverznog inženjerstva i ometala analiza njihovog ponašanja. Postoje različiti načini sprečavanja raspakiranja spakiranih datoteka, na primjer, zlonamjerni program se može potpuno dešifrirati samo određenog dana u tjednu. Suspicious packeri se razlikuju prema vrsti i broju pakera koji se koriste u postupku kompresije datoteke. Razlikujemo MultiPacked, RarePacker, SuspiciousPacker ponašanja.</font>

Zlonamjerni alati

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Zlonamjerni alati su zlonamjerni programi osmišljeni za automatsko stvaranje virusa, crva ili Trojanaca, provođenje DoS napada na udaljenim poslužiteljima, hakiranje drugih računala itd. Za razliku od virusa, crva i Trojanaca, zlonamjerni softver u ovom podrazredu ne predstavlja izravnu prijetnju za računalo na kojem se pokreće , a zlonamjerni teret programa isporučuje se samo na izravni nalog korisnika. Razlikujemo tako Constructor, DoS, Email-Flooder, Flooder, HackTool, Hoax, VirTool, Spoofer i još drugih.</font>

Anti-malware programi

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Anti-malware dio je softvera koji štiti sustav od infiltracije zlonamjernog softvera. Takvi programi rade na principu da detektiraju malware na računalu, sigurno ga uklone i očiste štetu koju je napravio na računalu. Neki programi za zaštitu blokiraju web stranice koje su kreirane s namjerom isporuke zlonamjernog programa na računalo. Anti-malware programi se neprekidno pokreću u pozadini i brzo i efikasno djeluje na sve pokušaje instaliranja malwarea na računalo. Za anti-malware možemo reći da je naprednija verzija antivirusnih programa. Postoje razne tehnike kojima se detektiraju zlonamjerni programi.

Programi koji koriste heurističku analizu provode ovaj algoritam izvršavajući programske naredbe sumnjivog programa unutar virtualnog okruženja, gdje se simulira i gleda što bi se dogodilo kada bi se zlonamjerni program pokrenuo na stvarnom računalu. Nakon toga analizira aktivnosti poput replikacije, upisivanja podataka u datoteke i pokušaje sakrivanja postojanja zlonamjernih datoteka. Kada se otkrije jedna ili više navedenih akcija, sumnjiva datoteka se označi kao potencijalni virus. Druga heuristička metoda, poznata kao statička heuristička analiza, uključuje dekompajliranje sumnjivog programa i ispitivanje njegova izvornog koda. Taj se kôd uspoređuje s virusima koji su već poznati i nalaze se u heurističkoj bazi podataka. Ako određeni postotak izvornog koda odgovara bilo čemu u heurističkoj bazi podataka, kod se označava kao moguća prijetnja.</font>

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Sandboxing testiranje otkriva zlonamjerni softver njegovim izvršavanjem u izoliranom okruženju na računalu. Malware „misli“ da ima potpuni pristup računalu, ali se on izvodi u izoliranom prostoru. U tom okruženju promatra se njegovo ponašanje i izlazne aktivnosti. Sigurnosne mjere temelje se na otkrivanju potpisa tako da se traže obrasci koji su slični poznatim primjerima malwarea. Ukoliko se ustanove neke sličnosti, anti-malware će ga ukinuti. Međutim, postoje neki malwarei koji su dovoljno pametni da prepoznaju da se izvode u sandboxu i nastoje se ponašati što bolje kako ih se ne bi prepoznalo.</font>

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Anti-malware programi imaju i mogućnost da nakon što prepoznaju štetan softver da ga i uklone. Međutim, neki malwarei su napravljeni tako da naprave štetu računalu ako ih se ukloni. Tada anti-malware programi stavljaju štetan program u karantenu čime se sprečava nanošenje štete i omogućava da se zlonamjerni softver ručno ukloni.</font>

Zaključak

<font 14px/Verdana,Geneva,sans-serif;;inherit;;inherit>Napretkom tehnologije dolazi do sve veće ovisnosti ljudi o istoj te samim tim dolazi i do sve većeg broja kriminalnih radnji koje je potrebno spriječiti. Velika količina dostupnih podataka koja se nalazi na Internetu olakšava kriminalcima da napadaju računala žrtava. Razni malware programi omogućavaju krađu podataka što dovodi u pitanje sigurnost korisnika računala. Da bi se takve radnje spriječile potrebno je koristiti razne antivirusne i anti-malware programe kako bi se u što većoj mjeri korisnik zaštitio. Iako postoji velik broj anti-malware programa, tvorci zlonamjernih softvera i dalje pronalaze načine kako zaobići sigurnosne sustave i pronalaze njihove ranjivosti. Kako se nalazimo u razdoblju kada je ovisnost o računalima velika, moguće je utjecati na svaki sustav koji koristi mikroprocesor. Otvaranjem novih područja tehnologije dolazi do pojave i novih malwarea koji pronalaze ranjivosti novih sustava. Potrebno je educirati korisnike, osvijestiti ih i uputiti na metode kako se zaštititi od kibernetičkog kriminala. Svjesnim radnjama na vlastitom računalu u velikoj mjeri možemo spriječiti neželjene posljedice.</font>