Sadržaj

NSO hack

Uvod

NSO Group (NSO kao Niv, Shalev and Omri, imena osnivača kompanije) je Izraelska IT kompanija specijalizirana za tehnologiju nadgledanja smještena u blizini Tel Aviva. Zapošljava više od 500 osoba te joj je vrijednost procijenjena na više od 1 milijarde dolara. Kompanija je ušla pod svijetla javnosti radi programa Pegasus kojim je bio ciljan Ahmed Mansoor, arapski branitelj ljudski prava. Osim Pegasusa koji je namjenjen hakiranju iOS mobilnih uređaja razvili su i ekvivalent po funkcionalnostima Chrysaor za Android uređaje.

U travnju 2019. godine NSO je zamrznuo svoje ugovore sa Saudijskom Arabijom zbog skandala u kojem se navodi uloga softvera NSO-a u praćenju ubijenog saudijsko-arabijskog novinara Jamala Khashoggija u mjesecima prije njegove smrti. Makar, njihova tehnologija nije direktno kontribuirala u praćenju Khashoggija prije nego je bio brutalno ubijen.

U svibnju 2019., kompanija za razmjenu poruka Whatsapp tvrdila je da je NSO razvio špijunski softver koji cilja njihovu uslugu Whatsapp poziva pomoću kojeg ubace svoj softver na uređaj žrtve te tako dobre pristup svi podacima sa žrtvinog uređaja.

NSO aplikacije

Pegasus

Koristeći 3 zero-day ranjivosti (CVE-2016-4655, CVE-2016-4656 i CVE-2016-4657) vezane uz curenje informacija iz jezgre operacijskog sustava, ranjivosti memorije jezgre i korupcije memorije u Webkitu (Safari Webkit) Pegasus omogućuje malicioznim akterima rootanje (jailbreak) iOS uređaja. Nakon dobivanje administratorskih ovlasti Pegasus ovisno o verziji i licenci dopušta njegovom korisniku pristup informacijama na “zaraženom” uređaju. Za “uhvatiti” Pegasus spyware dovoljno je kliknuti na maliciozni link. Apple je sa zakrpom verzije 9.3.5 onemogućio daljnje korištenje ranjivosti.

Zero-day ranjivost

Zero-day (poznato kao i 0-day) ranjivost je ranjivost i/ili manjkavost u softveru koja je nepoznata osobama zaduženima za razvoj i održavanje istoga ili poznata ali još uvijek ne popravljena. Radi toga se ranjivost iskorištava prije nego što ju vlasnik softvera popravi. Kada korisnik otkrije da postoji sigurnosni rizik u programu, on taj isti može prijaviti softverskoj kompaniji, koja bi trebala zakrpati grešku u sustavu. Također, može otići na internet i upozoriti druge na kvar. Kreatori programa uobičajeno brzo riješe takve greške u sustavima no ponekad se desi da hakeri prvi naiđu na grešku i iskoriste ju. To je najteži tip situacije jer u tom slučaju nema zaštite protiv napada pošto je nedostatak u softveru tek otkriven. Kako bi se proces pronalaska manjkavosti ubrzao i ne zlorabio mnogo velikih kompanija poput Applea, Microsofta i Facebooka nude razne nagrade (najčešće novčane) za pronalazak i prijavu.

Chrysaor

Za razliku od Pegasusa, Chrysaor ne koristi nikakve zero-day napad već odavno poznatu Framaroot ranjivost za rootanje (jailbreak) Android uređaja. Ukoliko rootanje se uspješno izvrši, program zarazi uređaj te omogući špijuniranje kao i u Pegasus verziji. Ukoliko je Android verzija otporna na Framaroot, Chrysaor poput legitimnih programa pita korisnika za dopuštenje pristupanja informacijama te onda te informacije izvlači i šalje na ciljane servere. Za zaraziti se Chrysaorom pretpostavlja se da osoba mora ručno instalirati malicioznu aplikaciju na uređaj. Verzije Androida pogođenim Framaroot ranjivosti su od 2.x do 4.x.

Funkcionalnosti aplikacija

Pegasus i Chrysaor su posebno vrijedni jer po instalaciji pružaju cijeli niz mogućnosti za nadgledanje i praćenje uređaja. Neke od funkcionalnosti su:

- Izvlačenje podataka iz popularnih aplikacija poput Gmaila, WhatsAppa, Skypea, Facebooka, Twittera, Vibera itd. Kako spyware “živi” na uređaju ciljane osobe end-to-end enkripcija ne pomaže jer se sadržaj čita prije enkripcije i poslije dekripcije

- Kontroliranje uređaja pomoću SMS komandi

- Snimanje zvuka i videa

- Praćenje upisa s tipkovnice i snimanje zaslona

- Onemogućavanje ažuriranja sustava

- Špijuniranje tekstualnih poruka, e-mailova i povijesti preglednika

Obje inačice su dugo bile neotkrivene radi svojih “zaštitnih” sposobnosti i ciljanog pristupa. Tako primjerice radi sprječavanja otkrivanja program se briše ukoliko:

- MCC ID SIM kartice nije validan (vjerojatno se nalazi u Emulatoru ili test uređaju)

- Postoji “protuotrov” datoteka (provjerava postoji li /sdcard/MemosForNotes datoteka)

- Program se nije uspio spojiti na servere unutar 60 dana

- Dobije naredbu da se izbriše

WhatsApp je mobilna aplikacija koja omogućava izmjenu poruka (uključujući razgovore u 4 oka, grupne razgovore, slike, videe, glasovne poruke i dokumente) i Whastapp pozive svugdje u svijetu putem mobilnog interneta pametnim telefonima. Usluga se ne naplaćuje.Tvrtku WhatsApp Inc. su 2009. osnovali Jan Koum i Brian Acton u kalifornijskom gradu Santa Clara. Dana 19. veljače 2014. Facebook kupuje mobilnu aplikaciju WhatsApp za 19 milijardi američkih dolara.

Poruke, pozivi i video pozivi između pošiljatelja i primatelja koji koriste WhatsApp klijentski softver pušten nakon 31. ožujka 2016. su šifrirani end-to-end enkripcijom.

End-to-end enkripcija

Od 2016. Whatsapp obećava da će sve poruke biti enkriptirane end-to-end enkricpijom što znači da dvije osobe koje komuniciraju mogu pročitati sadržaj poruke i nitko između, čak niti Whatsapp. Poruke su osigurane sa lokotima i jedino osobe koje sudjeluju u porukama imaju specifične ključeve koje otključavaju poruke kako bi ih sudionici razgovora mogli pročitati. Kako bi dodatno zaštitili poruke, svaka poruka koja se pošalje ima svoj unikatni ključ i lokot. I to se sve dešava automatski. Dodatno, ova opcija enkripcije ne može se isključiti.

Ako bi htjeli provjeriti da li oba sudionika imaju točan ključ, to možemo učiniti kako je prikazano na Slici 3.:

Od kada su uveli enkripciju na poruke 2016. godine, kao dodatno svojstvo uvedena je također i end-to-end enkripcija za video zapise,statuse, dokumente, pozive, fotografije i video zapise. Šifriranje i dešifriranje poruka poslanih preko Whatsappa dešava se na pametnim uređajima.

Signal Protokol

Nekoć poznat i pod nazivom TextSecure Protocol je kriptografski protokol koji se može koristiti za end-to-end šifriranje glasovnih i video poziva i instantnih poruka. Protokol je razvila firma Open Whisper Systems u 2013 i prvi put smo ovakav protokol mogli vidjeti u open-source TextSecure aplikaciji, kasnije nazvanoj Signal. Whatsapp je tvrtka koja koristi ovaj protokol za enkricipciju.

WhatsApp hack

Za razliku od Pegasusa i Chryosaora koji su potpuni softveri za špijuniranje i praćenje “hakiranje” WhatsAppa ima malo drugačiju dimenziju. Unutar VOIP programa pronađena je ranjivost (CVE-2019-3568) koja omogućava izvođenje proizvoljnog niza naredbi tako što se koristi buffer overflow pomoću specijano napisanih SRTCP (Secure Real-time Transport Protocol) paketa. SRTCP pakete je moguće slati primjerice prilikom poziva. Važno je napomenuti da se osoba ni ne treba javiti već sam pokušaj uspostave poziva je dovoljan. Tako za korištenje ranjivosti osoba koju se cilja ne treba ništa napraviti već je dovoljno da je spojena na internet. Ranjive WhatsApp verzije su vjerojatno sve starije od v2.19.134 za WhatsApp za Android, WhatsApp Business za Android starije od v2.19.44, WhatsApp i WhatsApp Business za iOS starije od v2.19.51.

Za razliku od Pegasusa i Chryosaora koji su potpuni softveri za špijuniranje i praćenje “hakiranje” WhatsAppa ima malo drugačiju dimenziju. Unutar VOIP programa pronađena je ranjivost (CVE-2019-3568) koja omogućava izvođenje proizvoljnog niza naredbi tako što se koristi buffer overflow pomoću specijano napisanih SRTCP (Secure Real-time Transport Protocol) paketa. SRTCP pakete je moguće slati primjerice prilikom poziva. Važno je napomenuti da se osoba ni ne treba javiti već sam pokušaj uspostave poziva je dovoljan. Tako za korištenje ranjivosti osoba koju se cilja ne treba ništa napraviti već je dovoljno da je spojena na internet. Ranjive WhatsApp verzije su vjerojatno sve starije od v2.19.134 za WhatsApp za Android, WhatsApp Business za Android starije od v2.19.44, WhatsApp i WhatsApp Business za iOS starije od v2.19.51.

Potencijalni scenariji

Zlonamjerna osoba uputi poziv ciljanoj osobi koju želi špijunirati u gluho doba noći. Mobilni uređaj ni ne zazvoni jer se poziv odmah prekine. Prilikom toga, na uređaj se instalira maliciozni softver Pegasus koji potom izbriše tragove poziva i svoga postojanja ne počne pratiti osobu.

Socijalni aspekti

Zero-day ranjivost

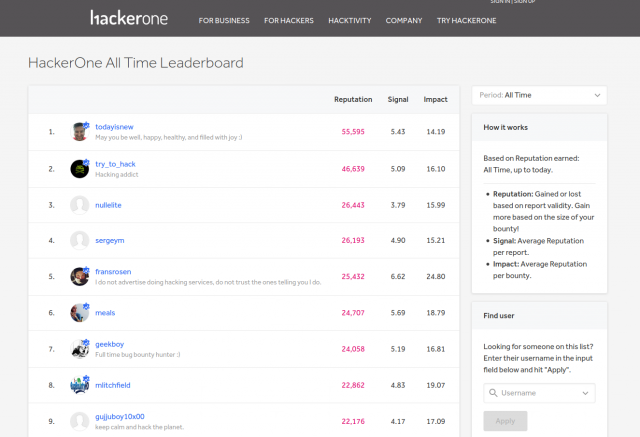

Problem kod pronalaska zero-day ranjivosti jest kako to na legalan i prihvatljiv način objaviti. Podosta većih kompanija i projekata, kao što je već navedeno, nude nagrade za prijavu iskoristivih grešaka u softveru te imaju proces prijave te po mitigaciji problema i objave priznanja osobama koje su problem prijavile. Najveći problem predstavljaju kompanije koje pronalazak iskoristivih grešaka u softveru ignoriraju ili smatraju napadom, te se nerjetko osobe koje pronađu i prijave grešku nađu na sudskim klupama kao tuženici [4]. Također, nezrelost područja se vidi i u tome što ne postoji unificirani oblik prijave grešaka pa samim time ovisno od kompanije do kompanije koraci prilikom prijave drastično variraju. Taj problem kompanije poput HackerOnea pokušavaju rješiti ali pred njima je još dosta posla do sinkronizacije na globalnoj razini. HackerOne tako okuplja i spaja “WhiteHat” hakere i kompanije u cilju lakške komunikacije i “gamefikacije” pronalaska zero-day ranjivosti. HackerOne tako transparentno objavjavljuje način na koji prijaviti kompaniji zero-day te iznos nagrade ako postoji. Na HackerOneu je prijavljeno više od 100 kompanija te imaju i popis s više od 250 kompanija koje nude način nagrade ali nisu u suradnji s HackerOneom što su dobre brojke ali ni približno broju kompanija koje izrađuju softverske proizvode. Da je gamifikacija zajedno s financijskimom motivacijom dobar korak može se vidjeti i na HackerOne leaderboardu gdje je prva osoba pronašla gotovo 3000 ranjivosti i zaradila više od $75,000 [5].

Problem s trenutnim sustavom nagrađivanja je to što su nagrade dobra motivacija za hobiste ali nedovoljno dobre za angažman profesionalaca. Tako najveća moguća nagrada za neke od poznatijih kompaniji iznosi:

- Facebook: max not specified, max single payout $50,000 [9]

- Microsoft: $300,000 [10]

- Amazon: not specified [11]

- Google: $31,337 [12]

- Netflix: $20,000 [13]

- Pentagon: $15,000 [14]

- Apple: $200,000 [15]

Osim kompanija i Europska unija se odlučila uključiti u slične programe tako da je za 20 projekta otvorenog koda (open source) osigurala više od 210,000 eura za nagrade za pronađene ranjivosti [16].

Koliko god te brojke zvuče dobro i obećavajuće nisu ni blizu vrijednostima koje kompanije, vlade i pojedinci nude za slične stvari. Tako primjerice Zerodium, kompanija slična NSO-u nudi vrtoglavih 2.5 milijuna dolara za “zero-click” rootanje (jailbreak) Android te 1.5 milijuna dolara za iOS uređaje. [17] Osim Zerodiuma, Crowdfense, start up podržan od strane Ujedinjenih Arapskih Emirata je također objavio svoj grafikon cijena. Kroz te grafove jasno je vidljivo da kompanije koje proizvode softver ne mogu ni približno parirati kompanijama koje žele zlorabiti “rupe” u njihovim proizvodima.

Potvrdu vrijednosti zero-day ranjivosti i alata kojih ih iskorištava mogla se vidjeti kad je bivši zaposlenik NSOa ukrao izvorni kod Pegasusa te pokušao ga prodati na Dark Webu za 50 milijuna dolara [18].

Negativni utjecaj na svakodnevni život

NSO i slične kompanije tvrde da razvijaju proizvode radi sigurnosti, spašavanja života i spriječavanja terorističkih napada. Tako NSO primjerice prije prodaje programa prvo treba pitati Izraelsku vladu, odnosno ministarstvo obrane. Tek po dopuštenju NSO smije prodavati svoj softver. Kako je Pegasus pronađen u 45 država, od kojih većina nije u NATOu, te na popisu ima mnogo pozantih po kršenju ljudskih prava i praćenju vlastitih građana vidljivo je da je primarni uvjet prodaje financijske prirode. Neke od poznatijih afera gdje su države potencijalno kršile vlastite zakone vezanih uz Pegasus:

- Meksiko: prisluškivanje internacionalne istraživačke grupe [19], novinara [20], branitelje ljudskih prava [21], političke opoziciji [22], …

- Ujedinjeni Arapski Emirati: prisluškivanje Ahmeda Mansoora [23], borca za ljudska prava

- Saudijska Arabija: skupljanje dokaza za smrtnu presudu [24] petorici boraca za ljudska prava

- Indija: više od 1400 korisnika [25] WhatsAppa, većinom novinari i borci za ljudska prava

Hrvatska i alati za praćenje

Nakon što je HackingTeam, kompanija koja prodaje softver za praćenje 2015 bila hakirana, osoba koja se je domogla njihovih podataka objavila je 400GB materijala, ponajviše mailova i izvornog koda. Iz mailova koji su procurili i kasnije završili na WikiLeaksu jasno je vidljivo da su hrvatske agencije za provođenje zakona bile u aktivnom kontaktu i pregovarale o ponudi. Vidljivo je i da su agencije dobile nekoliko licenci za testiranje kao i prisustvovali na nekoliko radionica. Hrvatskim agencijama programi su trebali biti prodani putem hrvatskih partnerskih agencija. U mailovima se također vidi da talijanski HackingTeam surađuje sa sličnim organizacijama kao i NSO te potencijalno prodaju i ista rješenja. Do kupnje, kako kažu u mailovim nije došlo radi nedostatka financijskih sredstava te radi parlamentarnih (2011) i predsjedničkih (2014) izbora koji su bili u to vrijeme[6][7][8]

Sources

[1] Whastapp. End-to-end encryption, pristupano: siječanj 2020

[2] What is Zero Day Exploit?, pristupano: siječanj 2020

[3] Kirschner, P. A, Sweller, J. and Clark, R. E. Why minimal guidance during instruction does not work: An analysis of the failure of constructivist, discovery, problem-based, experiential, and inquiry-based teaching. Educational psychologist 41, no. 2, pp 75-86, 2006, pristupano: prosinac 2019

[4] Lawsuits threaten infosec research — just when we need it most, pristupano: siječanj 2020

[5] HackerOne All Time Leaderboard, pristupano: siječanj 2020

[6] R: reseller in Croatia, pristupano: siječanj 2020

[7]RE: reseller in Croatia, pristupano: siječanj 2020

[8] Hacking Team:Croatia, Kosovo, Macedonia, Slovenia, Montenegro, pristupano: siječanj 2020

[9] Facebook whitehat, pristupano: siječanj 2020

[10] Microsoft Bounty, pristupano: siječanj 2020

[11] Amazon Vulnerability reporting, pristupano: siječanj 2020

[12] Google Reward program, pristupano: siječanj 2020

[13] Netflix, pristupano: siječanj 2020

[14] Hack the Pentagon, pristupano: siječanj 2020

[15] Apple Hack, pristupano: siječanj 2020

[16] EU Fossa Bounties full force 2019 apr 05, pristupano: siječanj 2020

[17] Android zero day more than iOS zerodium, pristupano: siječanj 2020

[18] Former NSO employee steals flogs phone hacking tools for 50 million, pristupano: siječanj 2020

[19] Investigation Into Mexican Mass Disappearance Targeted with NSO Spyware, pristupano: siječanj 2020

[20] Lawyers for Murdered Mexican Women’s Families Targeted with NSO Spyware, pristupano: siječanj 2020

[21] Mexican Journalists, Lawyers, and a Child Targeted with NSO Spyware, pristupano: siječanj 2020

[22] Senior Mexican Legislators and Politicians Targeted with NSO Spyware, pristupano: siječanj 2020

[23] NSO Group’s iPhone Zero-Days used against a UAE Human Rights Defender, pristupano: siječanj 2020

[24] Saudi Arabia seeks death penalty against female human rights activist, pristupano: siječanj 2020

[25] WhatsApp Says Israeli Spyware Used to Target Indian Journalists, Activists, pristupano: siječanj 2020

[26]